Introdução

O Hardware Bypass é uma funcionalidade que permite contornar o processamento normal de um dispositivo de rede, como um firewall, roteador ou balanceador de carga, e direcionar o tráfego diretamente para a saída sem passar por qualquer inspeção ou processamento adicional. Essa técnica tem sido amplamente utilizada para melhorar o desempenho e a eficiência das redes, permitindo que o tráfego prioritário seja encaminhado diretamente, sem atrasos.

Neste artigo, exploraremos mais sobre o que é o Hardware Bypass, como funciona, suas vantagens e benefícios, implementações práticas e considerações de segurança. Também discutiremos o futuro dessa tecnologia e como ela pode evoluir para atender às demandas crescentes das redes modernas. Portanto, continue lendo para descobrir mais sobre essa funcionalidade essencial na área de redes.

O que é Hardware Bypass?

O Hardware Bypass é uma técnica que permite que o tráfego de rede evite o processamento normal e seja direcionado diretamente para a saída. Normalmente, dispositivos de rede, como firewalls, roteadores e balanceadores de carga, são configurados para inspecionar, filtrar e processar o tráfego antes de encaminhá-lo para o destino. No entanto, em certos casos, é necessário contornar esse processamento para melhorar o desempenho e a eficiência da rede.

Essa funcionalidade é especialmente útil em situações em que o tráfego prioritário precisa ser encaminhado diretamente, sem atrasos. Por exemplo, em redes de alta velocidade, o processamento adicional realizado por um dispositivo de rede pode se tornar um gargalo, resultando em atrasos e perda de pacotes. Com o Hardware Bypass, o tráfego prioritário pode ser direcionado diretamente para a saída, garantindo que ele chegue ao destino o mais rápido possível.

PET-2260 – Módulo Ethernet PoE com 6 Canais Entrada Digital, 6 Canais Relé de Potência e 2 Ethernet Switch

Explorando a funcionalidade do Hardware Bypass

O Hardware Bypass é implementado por meio de componentes físicos, como placas de rede especiais ou módulos de bypass. Esses componentes podem ser instalados em dispositivos de rede existentes ou integrados a novos dispositivos durante o projeto e a implementação da rede.

Esses componentes de bypass são geralmente controlados por algoritmos e circuitos que monitoram o tráfego de rede. Quando um determinado critério é atendido, como falha no dispositivo de rede ou sobrecarga de tráfego, o circuito de bypass é ativado e o tráfego é redirecionado diretamente para a saída, contornando o processamento normal.

É importante destacar que o Hardware Bypass deve ser configurado corretamente para garantir que apenas o tráfego prioritário seja encaminhado diretamente, enquanto o tráfego não prioritário continua a ser processado normalmente. Isso pode ser feito por meio de regras e políticas de encaminhamento configuradas no dispositivo de rede.

Compreendendo a importância do Hardware Bypass

O Hardware Bypass desempenha um papel crucial no desempenho e na eficiência das redes, especialmente em ambientes onde a latência e a perda de pacotes são inaceitáveis. A capacidade de direcionar o tráfego prioritário diretamente, sem atrasos, pode melhorar significativamente o desempenho de aplicativos e sistemas críticos, garantindo que eles funcionem de maneira eficiente.

Além disso, o Hardware Bypass também pode ser usado como uma medida de segurança. Em casos de falha ou indisponibilidade de um dispositivo de rede, o circuito de bypass é acionado, permitindo que o tráfego continue fluindo mesmo sem o processamento normal. Isso pode ser especialmente importante em ambientes onde a alta disponibilidade é essencial, como data centers e redes de telecomunicações.

No entanto, é importante considerar que o Hardware Bypass também apresenta desafios e considerações de segurança. A capacidade de contornar o processamento normal pode abrir brechas de segurança, permitindo que tráfego malicioso ou não autorizado passe despercebido. Portanto, é necessário implementar medidas adicionais, como inspeção de tráfego fora de banda e monitoramento de segurança, para garantir a integridade e a segurança da rede.

Como funciona o Hardware Bypass

O Hardware Bypass é implementado por meio de componentes físicos, como placas de rede especiais ou módulos de bypass. Esses componentes são conectados ao dispositivo de rede e monitoram o tráfego que passa por ele.

Quando um critério pré-determinado é atendido, o circuito de bypass é ativado e o tráfego é redirecionado diretamente para a saída, contornando o processamento normal. Esse critério pode ser uma falha no dispositivo de rede, sobrecarga de tráfego ou qualquer outro evento relevante que justifique o uso do bypass.

Para garantir que apenas o tráfego prioritário seja encaminhado diretamente, enquanto o tráfego não prioritário continua a ser processado normalmente, são configuradas regras e políticas de encaminhamento específicas no dispositivo de rede. Essas regras podem ser baseadas em endereços IP, portas de rede, protocolos ou qualquer outra informação relevante.

É importante ressaltar que, ao implementar o Hardware Bypass, é necessário levar em consideração o impacto no desempenho e no processamento normal do dispositivo de rede. O bypass excessivo pode levar a problemas de segurança e desequilíbrio de carga, enquanto o uso insuficiente do bypass pode não trazer os benefícios desejados em termos de desempenho.

Vantagens e benefícios do Hardware Bypass

A utilização do Hardware Bypass apresenta diversas vantagens e benefícios para as redes. Alguns dos principais são:

-

Melhoria do desempenho: Ao direcionar o tráfego prioritário diretamente, sem atrasos ou processamento adicional, é possível melhorar o desempenho de aplicativos e sistemas críticos. Isso é especialmente importante em ambientes onde a latência e a perda de pacotes são inaceitáveis, garantindo uma melhor experiência do usuário.

-

Aumento da eficiência: Ao contornar o processamento normal, o Hardware Bypass permite otimizar o uso dos recursos do dispositivo de rede. Isso resulta em uma maior eficiência operacional e redução de custos, uma vez que o dispositivo pode se concentrar no processamento de tráfego não prioritário, liberando recursos para outras tarefas.

Maior disponibilidade: Em casos de falha ou indisponibilidade do dispositivo de rede, o Hardware Bypass garante que o tráfego continue fluindo, mesmo sem o processamento normal. Isso é especialmente importante em ambientes onde a alta disponibilidade é essencial, evitando interrupções e garantindo a continuidade dos serviços.

LR-7510 – Módulo Isolador e Repetidor RS-485, Isolação 3000Vdc

Implementações práticas do Hardware Bypass

O Hardware Bypass pode ser implementado em diferentes tipos de dispositivos de rede, como firewalls, roteadores, balanceadores de carga e sistemas de prevenção de intrusões. Além disso, também pode ser utilizado em data centers, redes de telecomunicações e qualquer ambiente onde o desempenho e a disponibilidade sejam críticos.

Um exemplo prático de implementação do Hardware Bypass é em um dispositivo de firewall. Normalmente, o tráfego de rede passa pelo firewall para ser inspecionado, filtrado e processado antes de ser encaminhado para o destino. No entanto, em certas situações, é necessário direcionar o tráfego diretamente, sem atrasos ou processamento adicional.

Nesse caso, é possível utilizar um componente de bypass conectado ao firewall. Esse componente monitora o tráfego que passa pelo firewall e, quando um critério pré-determinado é atendido, aciona o circuito de bypass, direcionando o tráfego diretamente para a saída. Isso garante que o tráfego prioritário, como VoIP ou streaming de vídeo, seja encaminhado sem atrasos, melhorando o desempenho e a qualidade do serviço.

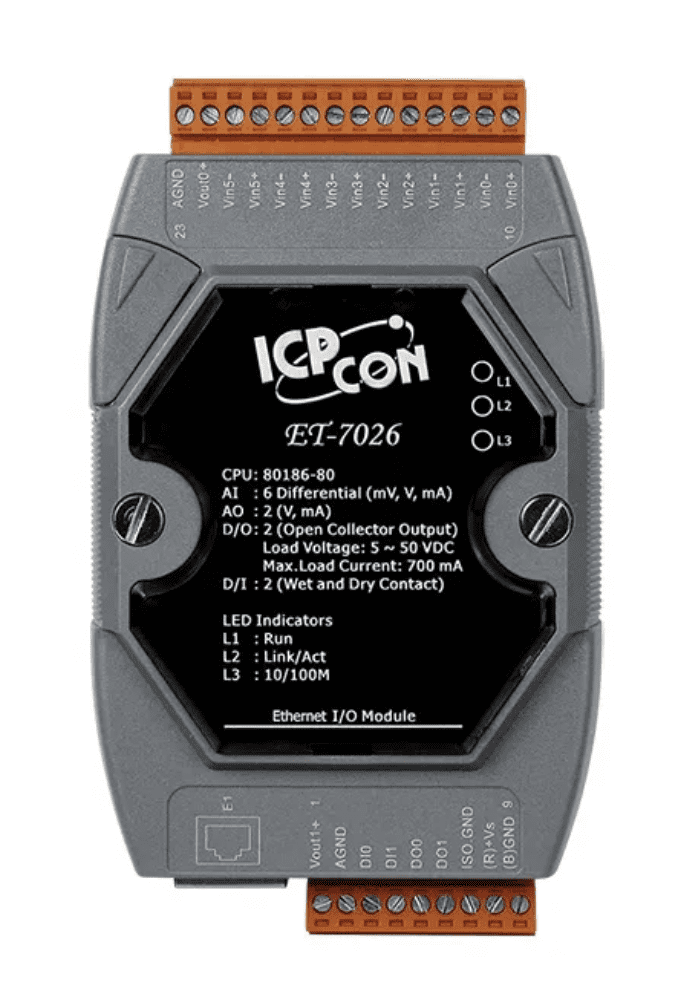

ET-7026 – Módulo Ethernet Modbus TCP/UDP, Analógico 6 entradas e 2 Saídas, Digital 2 Entradas e 2 Saídas

Considerações de segurança do Hardware Bypass

Embora o Hardware Bypass ofereça diversas vantagens e benefícios para as redes, é importante considerar as implicações de segurança antes de implementá-lo. Ao contornar o processamento normal, o bypass pode abrir brechas de segurança e permitir que tráfego malicioso ou não autorizado passe despercebido.

Portanto, é necessário implementar medidas adicionais para garantir a integridade e a segurança da rede. Algumas das principais considerações de segurança do Hardware Bypass incluem:

-

Inspeção de tráfego fora de banda: Para compensar a falta de inspeção de tráfego durante o bypass, é recomendável realizar a inspeção fora de banda. Isso envolve a implementação de sistemas de monitoramento de segurança que analisam o tráfego em paralelo ao processo de bypass, garantindo que qualquer tráfego malicioso seja detectado e bloqueado.

-

Controles de acesso e autenticação: É importante implementar controles de acesso e autenticação no dispositivo de rede que possui o Hardware Bypass. Isso garante que apenas usuários autorizados possam acessar e configurar o bypass, reduzindo o risco de uso indevido ou abuso.

-

Atualizações de segurança e patches: Assim como qualquer outro dispositivo de rede, é essencial manter o dispositivo com o Hardware Bypass atualizado com as últimas atualizações de segurança e patches. Isso ajuda a mitigar vulnerabilidades conhecidas e garantir a segurança da rede.

O futuro do Hardware Bypass

O Hardware Bypass tem se mostrado uma funcionalidade essencial nas redes atuais, especialmente em ambientes de alta velocidade e com demandas de desempenho crescentes. À medida que as redes continuam a evoluir e se tornar cada vez mais complexas, é de se esperar que o Hardware Bypass também acompanhe essa evolução.

Uma das tendências futuras do Hardware Bypass é a integração com tecnologias emergentes, como a virtualização e a computação em nuvem. Com a virtualização, é possível implementar o bypass em máquinas virtuais, permitindo que o tráfego seja direcionado diretamente, independentemente da localização física do dispositivo de rede.

Além disso, a computação em nuvem também pode se beneficiar do Hardware Bypass, permitindo que o tráfego seja roteado diretamente para os serviços em nuvem, sem atrasos ou processamento adicional. Isso pode melhorar o desempenho e a eficiência das aplicações hospedadas na nuvem, garantindo uma melhor experiência do usuário.

Em resumo, o Hardware Bypass é uma funcionalidade essencial nas redes atuais, permitindo o direcionamento direto do tráfego prioritário para melhorar o desempenho e a eficiência. No entanto, é importante considerar as implicações de segurança e implementar medidas adicionais para garantir a integridade da rede. À medida que as redes continuam a evoluir, é de se esperar que o Hardware Bypass acompanhe essa evolução, integrando-se a tecnologias emergentes e atendendo às demandas crescentes das redes modernas.

Agradecimento

Esperamos que você tenha gostado deste artigo.

Se você ficou com alguma dúvida ou quer saber mais sobre esse assunto, deixe um comentário no nosso blog ou no nosso fórum de discussões.

Nossa engenharia terá o maior prazer em responder ao seu e-mail as suas perguntas e ajudá-lo a entender melhor esse tema.

Também gostaríamos de saber a sua opinião sobre este texto. Você o achou informativo, didático e envolvente? Você aprendeu algo novo com ele? Você tem alguma sugestão de melhoria ou de outro tópico que você gostaria de ver no nosso blog?

Sua participação é muito importante para nós, pois nos ajuda a melhorar a qualidade dos nossos conteúdos e a atender as suas necessidades e expectativas. Por isso, não deixe de nos enviar o seu feedback.

Agradecemos pela sua leitura e esperamos vê-lo novamente em breve no nosso blog. Até a próxima! 😊